HADOPI: tutoriel pour bloquer les IP de TMG (PC, Mac, Linux)

Alors, pour contrer HADOPI avant on avait les proxy, Tor ou, le top du top, les VPN sans log si on évite d’utiliser l’IP V6. Et zouf, HADOPI-même-pas-peur!

Maintenant, grâce à SeedFuck, TMG est obligé de présumer coupable une IP à partir du moment ou la société privé a pu téléchargé un chunk chez lui. Bien sur l’IP n’est toujours pas une preuve suffisante devant la justice. Au delà d’un cout énorme en moyen technique et logistiques, ça nous avantage: quoi de plus facile que de bannir une IP.

En gros, TMG surveille le tracker X. Il y a votre IP dessus. Il va venir chez vous (enfin, votre ordi via adresse IP) et demander “et, esclave-de-la-SACEM, donnes moi un bout de ce fichier”… Et votre ordinateur répondra “je te pisse à la raie, je n’ai pas le droit de me connecter sur toi, tu n’as pas le droit de te connecter sur moi! Trop #LOLZ”. Et lui fera “Bouhouhou, je vais m’attaquer à Mme Michu”.

On connait les IP de TMG. Si on les bloque bien… Comment TMG fait pour nous pomper un Chunk pirate? Et oui, HADOPI-mon-cul. Go? Attention, je décrit des manipulations “sensibles” sur l’ordinateur, ne les reproduisez que si vous êtes sur de vous. Je niais toute responsabilité vous vous plantez tout!

~

Liste des IP de TMG au 20 avril 2010 (aucune raison de penser que ça ait changé depuis, via Korben)

85.159.236.252

85.159.236.253

85.159.236.254

85.159.232.81

85.159.232.82

85.159.232.83

193.107.240.1

193.107.240.2

193.107.240.3

193.107.240.4

82.138.81.211

~

Sous Windows [non testé]

*Il y a des logiciels (non testés et propriétaires)

Outils de i-Blocklist, ceux conseillé par Boodoo, kobernaute connaisseur:

–Business ISP

–RangeTest

–Anti Infringement (malheureusement payant)

*Il y a la façon bourrin (gratuit, que vous contrôlez)

Aller au fichier de configuration “hosts”

sous Windows 95/98 c:\windows\

sous Windows NT/2000 c:\winnt\system32\drivers\etc\

sous Windows XP c:\windows\system32\drivers\etc\

sous Windows Vista c:\windows\system32\drivers\etc\hosts

(j’ai pas Seven désolé)

But recherché? Rediriger les IP de TMG vers l’adresse IP “127.0.0.1”, c’est à dire votre ordinateur (vous-même). Comme ça bien, il ne peux pas se connecter sur vous, ni vous sur lui, pas d’échanges!

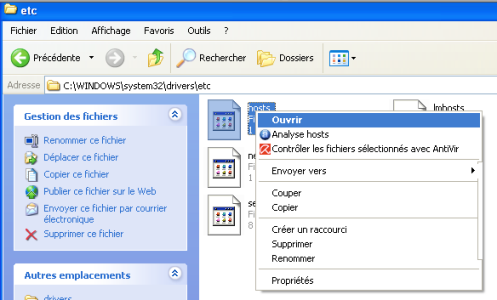

Donc, je n’ai qu’une licence XP (que j’ai acheté en plus!) donc démo. On ouvre une fenêtre, on entre “C:\WINDOWS\system32\drivers\etc” dans “Adresse” (sinon autre version, autre chemin).

clique droit sur “hosts” vous avec “bloc-notes” vous avez:

On ajoute la partie en rouge;

# Copyright (c) 1993-1999 Microsoft Corp.

#

# Ceci est un exemple de fichier HOSTS utilisé par Microsoft TCP/IP

# pour Windows.

#

# Ce fichier contient les correspondances des adresses IP aux noms d’hôtes.

# Chaque entrée doit être sur une ligne propre. L’adresse IP doit être placée

# dans la première colonne, suivie par le nom d’hôte correspondant. L’adresse

# IP et le nom d’hôte doivent être séparés par au moins un espace.

#

# De plus, des commentaires (tels que celui-ci) peuvent être insérés sur des

# lignes propres ou après le nom d’ordinateur. Ils sont indiqué par le

# symbole ‘#’.

#

# Par exemple :

#

# 102.54.94.97 rhino.acme.com # serveur source

# 38.25.63.10 x.acme.com # hôte client x

127.0.0.1 localhost

#####################

## liste IP TMG

127.0.0.1 85.159.236.252

127.0.0.1 85.159.236.253

127.0.0.1 85.159.236.254

127.0.0.1 85.159.232.81

127.0.0.1 85.159.232.82

127.0.0.1 85.159.232.83

127.0.0.1 193.107.240.1

127.0.0.1 193.107.240.2

127.0.0.1 193.107.240.3

127.0.0.1 193.107.240.4

127.0.0.1 82.138.81.211

On fait un petit “ficher -> enregistrer” puis “fichier -> quitter” et… Fini! Go tout en bas pour faire ping sur une IP bloquée et vérifier l’efficacité de la manœuvre!

~

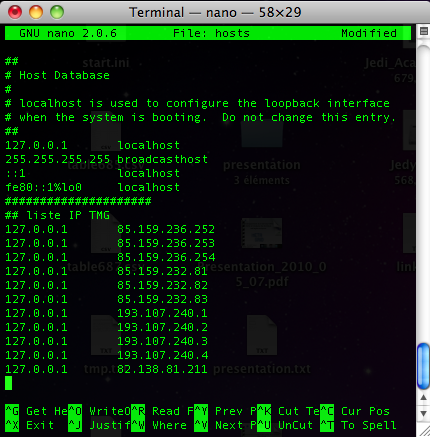

Sous Mac [simple, gratuit]

Attention, je suis bourrin, et je risque de choquer des Apple-Users. But de la manœuvre? Rediriger les IP de TMG vers l’adresse IP “127.0.0.1”, c’est à dire votre ordinateur (vous-même).

1) ouvrir un terminal (Application => utilitaires => Termial.app; Inerface comme si dessous, écriture noir sur font blanc par défaut).

2) puis passez en super-utilisateur ‘sudo -s‘ et votre mot de passe.

3) faites un ‘cd /etc/‘, “entrez” (bon “retour chariot”, je vulgarise 😉 ).

4) puis ‘chmod ugo+w hosts‘, pour ajouter le droit d’écriture à “user” (utilisateur, vous), groupe et other (truc unix qui… bref.) On veut re-écrire (write).

5) et un ‘nano hosts‘ pour editer simplement avec l’éditeur de texte “nano”.

Vous voyez ça:

6) copier / coller tout et remplacez tout, ou alors juste la partie nouvelle dans le fichier ce cet extrait

##

# Host Database

#

# localhost is used to configure the loopback interface

# when the system is booting. Do not change this entry.

##

127.0.0.1 localhost

255.255.255.255 broadcasthost

::1 localhost

fe80::1%lo0 localhost

#####################

## liste IP TMG

127.0.0.1 85.159.236.252

127.0.0.1 85.159.236.253

127.0.0.1 85.159.236.254

127.0.0.1 85.159.232.81

127.0.0.1 85.159.232.82

127.0.0.1 85.159.232.83

127.0.0.1 193.107.240.1

127.0.0.1 193.107.240.2

127.0.0.1 193.107.240.3

127.0.0.1 193.107.240.4

127.0.0.1 82.138.81.211

7) “contrôle o” et “contrôle x” pour écrire et quitter l’éditeur de texte “nano”.

8 ) enfin ‘chmod ugo-w hosts‘, pour restaurer le fichier à son état initial. On ne sait jamais 😉

“exit” pour sortir du mode super utilisateur. Vous pouvez quitter le Terminal, BRAVO! vous avez bloqué les serveurs de TMG!

~

Linux [simple, gratuit]

Bien comme mac, à quelques détaille près. Même commande, présentation un peut changé (pas même GNU)

Comme sur mac, le but de la manœuvre est de rediriger les IP de TMG vers l’adresse IP “127.0.0.1”, c’est à dire votre ordinateur (vous-même).

1) ouvrir un terminal (Applications => Accessoires => Termial;

2) puis passez en super-utilisateur ‘sudo -s‘ et votre mot de passe.

3) on change directory dans le /etc: ‘cd /etc/‘

5) puis ‘chmod ugo+w hosts‘, pour ajouter à user, groupe et other l’autorisation d’écriture (write)

6) et un ‘nano hosts‘ pour editer simplement avec l’éditeur de texte “nano”.

vous avez

votre fichier de configuration final doit ressembler au truc en dessous. Copier / Coller la partie en rouge pour la rajouter (“shift ins” ou le bon vieux clique du milieux qui manque tant sous mac et Windows)

127.0.0.1 localhost

127.0.1.1 ******-laptop# The following lines are desirable for IPv6 capable hosts

::1 localhost ip6-localhost ip6-loopback

fe00::0 ip6-localnet

ff00::0 ip6-mcastprefix

ff02::1 ip6-allnodes

ff02::2 ip6-allrouters

ff02::3 ip6-allhosts

#####################

## liste IP TMG

127.0.0.1 85.159.236.252

127.0.0.1 85.159.236.253

127.0.0.1 85.159.236.254

127.0.0.1 85.159.232.81

127.0.0.1 85.159.232.82

127.0.0.1 85.159.232.83

127.0.0.1 193.107.240.1

127.0.0.1 193.107.240.2

127.0.0.1 193.107.240.3

127.0.0.1 193.107.240.4

127.0.0.1 82.138.81.211

7) “contrôle o” et “contrôle x” pour écrire et quitter l’éditeur de texte “nano”.

8 ) enfin ‘chmod ugo-w hosts‘, pour restaurer le fichier à son état initial. On ne sait jamais 😉

“exit” pour sortir du mode super utilisateur

Vous pouvez quitter le Terminal, BRAVO! vous avez bloqué les serveurs de TMG! Il y a sans doute une façon plus propre via “/etc/hosts.deny” mais j’ai pas cherché 😡

Simple. Rapide. Efficace. Gratuit!

~

Comment vérifier que ça marche? ouver à nouveaux un terminal / invite de commande

Tapez ‘ping 85.159.236.252‘ ou toute autre IP de la liste. En théorie vous avez un truc comme ça. Vous pouvez faire un ping sur “www.google.fr” pour voir un ping qui marche!

EDIT: apparemment, le ping sur localhost marche sauf sur Mac. Pour Linux / PC je ne sais pas comment vérifier que le transfères de données des serveurs de TMG à votre ordinateur, ou l’inverse, est bien bloqué. Merci @anhtuann

~

HADOPI? Dur dur dur dur… Peuuuuuuuuuuuuuur (ou pas).

image. Les screens sont de moi.

Bizarre déjà qu’un ping sur localhost ne fonctionne pas.

Et je ne suis pas sûr que cette technique interdise les connexions entrantes.

Un firewall serait préférable.

Pour le ping c’est corrigé, une erreur de ma part en effet =)

si t’as de bon firewall gratuits et Open Source je suis preneur aussi 😉

Je ne connais pas sa qualité ou sa facilité d’utilisation, mais il répond aux autres critères : http://www.nufw.org/

Y’a même une version Windows.

Gros doute là … D’une part les adresses IP peuvent tout à fait changer, d’autre part, au moins sous Linux, si tu veux filtrer par IP il vaut mieux utiliser iptables pour droper tout ce qui vient de ta liste.

[…] This post was mentioned on Twitter by Gaëtan Compigni, Journal du Hack. Journal du Hack said: #HADOPI : tutoriel pour bloquer les IP de #TMG (PC, Mac, Linux) http://wp.me/pUcKt-cz #journalduhack […]

Tweets that mention HADOPI: tutoriel pour bloquer les IP de TMG (PC, Mac, Linux) « Journal du Hack -- Topsy.com said this on 2010/06/25 at 12:23 |

FAUX !!!!

Seul un pare-feu peut te masquer.

Avec la manière “bourrin” consistant à modifier le fichier /etc/hosts, tu penses être protégé alors que tu ne l’es pas du tout.

A quoi sert ce fichier? Simplement à retrouver l’adresse IP correspondant à un nom quand *TA* machine veut se connecter. (Si le nom n’est pas présent dans ce fichier, le service DNS est ensuite utilisée).

En aucun cas cela te masque des machines de TMG.

Le fichier /etc/hosts ne concerne que ta machine et TMG a déjà ton adresse IP donc aucune résolution de nom n’est nécessaire.

Si le ping sur 85.159.236.252 par exemple ne fonctionne pas, c’est juste que cette machine ne reçoit pas la demande de ping ou n’envoie pas la réponse à cause d’un pare-feu sur le chemin…

Il me semble que le principe visé est plus le redirection de l’ip 85.159.236.252 sur l’ip de la machine. donc pas d’envoie de données si on est logique

Ta rien compris relis l’article.

Voir que A telecharge un torrent n’est pas une preuve, donc les serveur de TMG demande a A de leurs envoyer un chunk du torrent > ca c’est la preuve.

Si tu refuse les ip de TMG, tu ne pourra pas alors leurs envoyer cette preuve.

Pour les utilisateurs Linux, il peut être intéressant d’utiliser DenyHosts.

Technique pas trés efficace parceque TMG doit bien être au courant que les ip de ses serveurs tournent sur le net et donc ils vont pas en rester là.

La meilleure solution reste le vpn en OpenVpn et/ou une seedbox.

PS : à l’admin stp y aurais pas moyen de grossir la police de caractère ? parceque ca fait un pru mal aux yeux là, et sinon j’aime bien ton blog 😉

houla, que de réactions! merci à tous 🙂

@Expl0sed: j’ai prévu de changer le skin du site, mais avant je dois manger des tuto de CSS ^^

Les IP n’ont pas de raisons de changer, mais si ils le font on sera au courant, et je transmettrais l’info 🙂

la source des IP est sur wiki http://fr.wikipedia.org/wiki/Trident_Media_Guard_(TMG)

sinon le VPN est bien, mais souvent payant 😥

@cyp je prend note, merci 🙂

@Philippe il est vrai que je ne suis pas expert, mais en gros ce comme l’explique mieux @job (merci) on fait une redirection qui provoque un bug et une perte d’info (désolé je me suis mal exprimé dans le tuto, c’est mon premier :$)

source: http://www.commentcamarche.net/faq/2980-reseaux-forcer-un-nom-de-domaine-avec-le-fichier-hosts

@syvo les IP peuvent changer… mais sur des serveur pro, j’en doute fort 🙂

@Hervé c’est note, dès que j’ai un peut de temps je tesetais aussi 🙂 merci

‘chmod ugo+w hosts’ énorme faille de sécurité. Vous êtes un branquignol dangereux qui ne connaît strictement rien à l’administration sous Linux. Vos combines à 2 balles sentent le windows à plein nez.

Les personnes qui pensent être protégées avec ce genre d’astuce foireuse vont avoir des problèmes avec les autorités. J’espère que vous aurez d’autres “trucs” à leur proposer pour se tirer des pattes de la justice.

Certes, “énorme” oui et non: ceux qui ont besoin de sécurité +++ sur leur linux savaient déjà faire la manipulation inverse pour restaurer le fichier. Après “le commun des mortel” ne voie pas la différence. La remarque est bonne alors je vais updater le tuto :-). Après niveaux sécurité j’ai le conseil ultime: débrancher l’ordinateur 😉

Quand au fait de refuser l’accès à son ordinateur à certaines IP, ce n’est pas illégale à ce jour. “problème avec les autorités” heuuuuu… Ça sent l’état de peur ça ^^ très peut pour moi!

Merci pour “branquignol” je ne connaissais pas 😉

Hello,

Alors au-delà du fait que j’ai un vrai doute sur le fonctionnement de cette idée (changer le fichier host pour éviter une connexion sortante sur l’adresse IP en question), je me dis juste ça :

Et si TMG utilise des proxys ? je me demande bien ce que le fichier host va être capable de faire avec ça…

No souci, logiquement, redirection de leur IP sur toi, tu bloque tout transfère de donnée de ton ordinateur vers leurs serveurs 🙂

Pour le fait que leur IP change, sur des serveur “pro” c’est peut probable. Je doute de l’utilité d’un proxy entre leurs serveurs pour le P2P et d’autres serveurs pour communiquer vers l’extérieur ^^ auquel cas on connaitra vite les IP des autres, ce sera vite communiqué / échangés et bloqués. ^^

Je pense très sincèrement que tu vis dans le monde des “Bisounours”…

Bien sûr qu’ils savent déjà que leurs IPs tournent sur internet et bien sûr qu’ils vont prendre des mesures pour les changer ou du moins les “spoofer”. Tu trouves franchement crédible que les mecs qui ont été assez intelligents pour mettre au point un tel bordel ne soient pas capable de parer à un simple bloquage sur une adresse IP ?

Réveil toi !

Donc même si cette solution semble être un bon bout de scotch au problème je pense que ça n’ai en rien une solution définitive et que la seule vrai solution de protection viendra de la mise en place d’une connexion sécurisée sur un serveur externe.

La raison pour laquelle je dit ça ici c’est que le fait que ton blog ait l’air pas mal visité fera que certaine personne croiront dur comme fer ce que tu écris ici alors qu’il faut bien qu’elles prennent conscience que ce que tu avance n’est pas franchement crédible…

Cordialement.

je vous laisse à vos libres pensées. Mais il y a au moins 3 erreurs dans vos propos 😉

le fait que de qualifier d’ “intelligents” ceux qui ont mit cette usine à gaz vous décrédibilise au plus haut point.

Ben voyons…

Alors juste par pure curiosité et surtout envie de m’améliorer (parce que personne n’est parfait…), pourriez vous m’indiquer où se trouve les “3 erreurs dans mes propos” ?

Quant à être décrédibiliser par le fait d’anticiper l’intelligence de la partie adverse, j’appelle cela de la prudence et le fait que vous n’en preniez pas du tout compte, j’appelle cela de l’inconscience.

Et enfin quand je parle de personnes “assez intelligentes pour mettre au point tout se bordel” je parle bien entendu des ingénieurs qui ont du être commissionner pour réaliser le système qui va intercepter les adresses IPs et non pas ceux qui se frottent les mains en pensant à tout se pognon qu’ils vont se faire sur le dos de l’état et donc du contribuable…

soOn, effectivement, tu n’as pas tout compris… le fichier hosts (technique vielle comme le monde) ne règlera absolument pas le problème. Les types qui mettent en place de telles solutions de contrôle et d’analyse ne sont pas des idiots. Forcément ils savent que leurs IP sont divulguées et forcément ils ont des parades. La plus simple étant effectivement les proxy (VyprVPN, iPredator, …) et les plus évoluées vont aux réseaux cryptés distribués (certes lents) comme Jondonym ou Tor (Vuze / Azureus l’implémente par exemple – chouette c’est natif, ils ont rien à coder, les sources sont dispo). Je dirais même que ta solution pourrait avoir l’effet inverse car si ta machine ne répond jamais aux demandes, c’est que tu as mis des mesures en place (et que tu fais potentiellement des choses répréhensibles).

Evidemment, les “Kevin 12 ans, kikoulol, paye ton tuto” vont se croire protégés alors qu’il serait plus constructif de les informer sur les autres pratiques / techniques non surveillées par l’Hadopi : seul le P2P est surveillé, le téléchargement direct ou les Newsgroups ne le sont pas. Pointer du doigt les limites de cette loi liberticide est tellement plus constructif et fera bien plus avancer les choses qu’une méthode miracle (d’ailleurs, je pourrais t’indiquer un ou deux sites où tu gagneras à coup sur le loto, sisi, je te jure, ils l’affirment, il doit même y avoir des tutos 😉 ).

Si mes propos te semblent sarctastiques, c’est normal, ils le sont.

Tout d’abord merci de faire part de vos inquiétudes sur ce sujet sensible :-). C’est légitime. Ce blog est là pour informer le plus possible des informations et failles judiciaires de la HADOPI. Je vous encourage à lire les billets les plus récents.

Niveaux techniques de récolte des IP, pour le moment, tout porte à croire que cette technique serait efficace: aucune nouvelle IP de TMG n’a pour le moment été communiquée, et leur outils n’utiliserait pas de relais/tunnel/…

Informations à mettre au conditionnel bien sur car manque de transparence sur le dossier.

Je vous encourage à lire ce billet si vous doutez de l’efficacité de cette méthode dans le temps. Merci à tous de faire parts de vos opinions et inquiétudes ^^

Quand au DDL (direct Download) certes, non détectable n’est (selon moi) pas une bonne choses: centralisation des données par des instituts à intérêts financiers.

soOn, non désolé, que ça te plaise ou non, ta technique ne fonctionne pas, mais alors pas du tout ! Tout ce qu’il fait c’est interdire les connexions SORTANTES vers les @IP de TMG.

Si tu veux interdire les connexions ENTRANTES, il n’y a rien de mieux qu’un bon firewall, mais à mon avis ce n’est pas la meilleure façon de se protéger de hadopi.

Alors par pitié, vire ce tuto, il est complètement faux…

C’est bien les connexions sortante qu’il faut bloqué, relis l’article.

Resumé : Voir que A telecharge un torrent n’est pas une preuve, donc les serveur de TMG demande a A de leurs envoyer un chunk du torrent > ca c’est la preuve.

Si tu refuse les ip de TMG, tu ne pourra pas alors leurs envoyer cette preuve.

C’est toi qui a tout faux.

Désolé, mais sous linux, ça ne marche pas ! Le fichiers /etc/hosts sert à résoudre un nom en une adresse IP. Ce n’est pas une table de routage. Une fois l’adresse obtenu, il n’est plus consulté, et donc la redirection vers 127.0.0.1 n’a pas lieu…

Je suis dubitatif sous Mac (système unix, donc comme linux).

Quant à windows, et bien ils sont capables de tout, et ça pourrait marcher

Bon, et le “chmod ugo+w” en tant que root via un “sudo -s”… heuu.. non pas trop… même pas du tout. Faire directement “sudo nano /etc/hosts” nettement plus sécurisé.

Pour que ça marche, il faut utiliser des routes :

sudo route add -host 85.159.236.252 reject

ou mieux, iptables (mais il faut qu’il soit installé ):

sudo iptables -t filter -A INPUT -s 85.159.236.252 -j DROP

faire pareil pour toutes les adresses IP, ou bien calculer les sous-réseaux pour factoriser.

ça dépend , soit le dns passe prioritaire soit c’est /etc/hosts

source

“In some operating systems, the host file content is used preferentially over other methods, such as the Domain Name System (DNS), but many systems implement name service switches (.e.g., nsswitch.conf) to provide customization.”

Mais je crois bien que ton linux est configuré à l’envers, comme d’hab.(vi vi vi)

MDR xD…

Merci les mecs il est 2h32 du mat et même si en tombant par hasard sur ce blog j’ai appris un peu à quoi sert ce fichier host, j’ai apprécié la fessé que le capitaine croche couille c’est prit…

Bonne soirée et vive les boards !!!

Salut,g pas bloc notes quand je fait clic droit sur host

je me doute que c parce que g pas la licence..non

esseke aol 9.5 qui me donne une adresse ip aux etats unis me couvre??

[…] Un petit tutos dispo sur le net : Le journal du Hack […]

Adresse IP Hadopi » Neo-wave.fr said this on 2011/05/16 at 07:46 |

Ouais, enfin, les p’tits gars c’est bien gentil les coups de fichiers hosts et de netfilter mais les gars de TMG peuvent aussi faire de la traque de chez eux ainsi qu’au travers de VPN.

db

[…] moyen de se protéger de ces intrusions pseudo-légales reste encore… le piratage. Car ce sont les sites de hack qui ont les explications les plus simples et efficaces pour rendre votre connexion plus sûre. Pour […]

Thierry Lermitte, corsaire au nom de Sa Majesté Sarkozy 1er « Les Bloggers Anonymes said this on 2011/05/26 at 17:35 |

Juste pour mettre à jour, les ip actuelles de TMG :

82.138.70.128 – 82.138.70.191

91.189.104.0-91.189.111.255

193.105.197.0-193.105.197.255

193.107.240.0-193.107.243.255

195.191.244.0-195.191.245.255

http://www.db.ripe.net/whois?searchtext=ORG-TA253-RIPE&inverse_attributes=org&form_type=simple

http://www.db.ripe.net/whois?searchtext=CB1756-RIPE&inverse_attributes=admin-c&form_type=simple

Real secure method for linux is :

sudo iptables -t filter -A INPUT -s 85.159.236.252 -j DROP && sudo iptables -t filter -A INPUT -s 85.159.236.252 -j DROP && sudo iptables -t filter -A INPUT -s 85.159.236.253 -j DROP && sudo iptables -t filter -A INPUT -s 85.159.236.254 -j DROP && sudo iptables -t filter -A INPUT -s 85.159.232.81 -j DROP && sudo iptables -t filter -A INPUT -s 85.159.232.82 -j DROP && sudo iptables -t filter -A INPUT -s 85.159.232.83 -j DROP && sudo iptables -t filter -A INPUT -s 193.107.240.1 -j DROP && sudo iptables -t filter -A INPUT -s 193.107.240.2 -j DROP && sudo iptables -t filter -A INPUT -s 193.107.240.3 -j DROP && sudo iptables -t filter -A INPUT -s 193.107.240.4 -j DROP && sudo iptables -t filter -A INPUT -s 82.138.81.211 -j DROP

pas de nouvelle liste d’IP ?

merci

Bonjour,

Après une rapide recherche dans les liste d’ip, la liste “Primary threats” de chez I-blocklist (disponible ici au format zip: http://www.iblocklist.com/list.php?list=ijfqtofzixtwayqovmxn&fileformat=p2p&archiveformat=zip) inclue directement les ip de chez TMG et bien d’autres (France telecom etc…)

Elle est même bien plus complète que les 3 pauvres, mais néanmoins utiles, ip de TMG listé dans l’article plus haut.

Je vous conseille vivement de les télécharger.

Je remercie aussi l’auteur de l’article qui me les a fait découvrir.

Share your mind.

I’m not sure why but this website is loading extremely slow for me.

Is anyone else having this problem or is it a problem on my end?

I’ll check back later on and see if the problem still exists.

salut mec

bravo pour ton tuto

mais je te donne ZERO pour tes certitudes….

HADOPI a adopté des méthodes plus “invasives” pour traquer

TMG a passé un accord avec des serveurs étrangers

donc ta liste …..

est trop petite pour faire face à leurs attaques.

Merci pour les IPs

Par contre le tuto sur la modif du host oublie… Il y a rien de secure là dedans.

C’est comme ceux sous Chrome ou Firefox quand ils activent la nav privée s’imaginent ne pas laisser de traces… => LOL

Télécharge un firewall gratuit (exemple comme un autre : comodo firewall) et bloque les IP de ta liste en entrée+sortie. S’tou.

Là ca sera efficace.

Ensuite j’ai lu la supposition du torrent sous TOR. Idem => LOL

Fausse Bonne Idée. Surtout si tu es sous XP… sérieux… j’espère que tu as changé depuis. XP ca croustille sous la dent.

Et aussi le VPN. Le VPN c’est le bien mais ca va pas te couvrir à fond. Hadopi tombe sur l’ip de ton serveur de sortie et du coup s’adresse à ton fournisseur VPN qui va lui remonter jusqu’à toi et couper ton compte au minimum avant de t’avertir que s’il y a poursuite, eux te poursuivront pour compenser. (Hadopi ou surtout d’autres majors)

hacker ca sous entend “chercheur”. Cherchez bon sang !

N’affirmez pas sans savoir.

Bisous

834